Android Studio 模拟器启动失败的坑

Android Studio 模拟器启动失败的坑打开AVD的时候突然给提示了一个Emulator: PANIC: Cannot find AVD system path. Please define ANDROID_SDK_ROOT

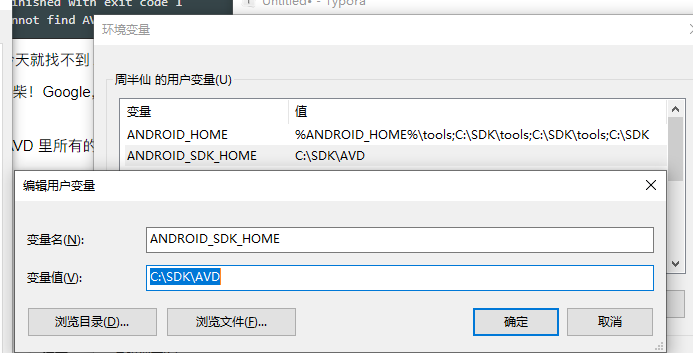

然后搜索了一堆,都是叫你去新建一个ANDROID_SDK_ROOT的环境变量,其实这个没有半点作用

新建一个ANDROID_SDK_HOME的环境变量,内容设置为你想要安装虚拟机的目录

然后重启Android Studio,然后再重新打开AVD Manager,发现你的镜像已经空了,重新下载安装一个镜像,就能用了

Golang的import玩法

Golang 的import玩法1. 相对路径和绝对路径1234import ( "./mypackage" //相对路径导包 "github/myrepo/mypackage" //绝对路径导包)

推荐使用绝对路径,不然文件结构一变动啥都乱了

2. 点操作123import( . "fmt")

这个就相当于python里面的from fmt import *

之前的导入操作是

1234567import ( "fmt")func main() { fmt.Println("Hello world")}

采用点操作就可以变成

1234567import ( . "fmt")func main(){ Println("Hello world")}

3. 别名操作123import ( f "fmt")

就相当于python的imp ...

Nginx 为网站加上https

Nginx 为网站加上https众所周知,http协议是一种不安全的协议,采用wireshark可以轻易抓包获取并修改http报文的内容,chrome中更是把没有经过正规https证书的网站都给标记成为不安全的网站,而https抓包也看不出里面是个什么内容,一旦被修改了就会被发现,因此给网站加上https就显得尤为重要

具体步骤很简单,申请ssl证书-> 部署到nginx中->配置强制跳转(可选)->再cloudflare中应用(可选)

为域名申请证书https是采用ssl证书来进行验证的,https和ssl协同进行加密通信的具体原理网上一抓一大把。不求甚解的同学只需要知道ssl证书就相当于加密的钥匙就可以了,这里仅简述一下如何操作

let’s encrypt是个免费的证书申请机构,申请ssl证书的本质是验证是你对这个域名的所有权

首先运行sudo apt-get install certbot安装证书机器人,这个机器人还会自动给证书续期,非常的人性化。

然后运行sudo certbot --manual --preferred-challenges dns ce ...

树莓派折腾记1 射频控制开关

树莓派折腾记——射频控制开关前几日看了一篇知乎上面的从零开始打造智能开关的教程https://zhuanlan.zhihu.com/p/34219448,问了作者几个问题之后,便摩拳擦掌想试试,将自己的过程,还有安装中遇到的坑记录于此。建议保留这个网页,看看知乎教程之后,再回来看这个,因为知乎教程由于年代原因,坑还是蛮多的。

树莓派初始化安装系统,连接wifi这一套操作网上一抓一大把,就直接从安装了系统开始吧,由于我不搞啥图像之类的,显示器也只是在第一次用的时候采用,所以图形化界面简直是鸡肋,平常我就接一根电源线和一个gpio,因此直接选择用lite版本的系统

换源由于墙的原因,树莓派默认的源,巨慢无比,严重干扰后面的操作,强烈建议换源,但是没有vim换源的操作都很困难,于是只能卑微用默认源先安装了vim

建议使用清华源,里面的教程还是比较详尽的https://mirror.tuna.tsinghua.edu.cn/help/raspbian/

下面是我的树莓派3B的Debian 10版本

123456# 编辑 `/etc/apt/sources.list` 文件,删除原文件所有内 ...

恶意代码分析实战笔记(四)

恶意代码分析实战笔记(四)LAB07-01.exe静态分析通过IDA分析整个程序的逻辑与疑点,先打开导入函数表,大致浏览程序的功能

发现了一个CreateServiceA,StartServiceCtrlDispatcherA,OpenSCManagerA 等等有关于系统服务的函数,说明该程序具有操作系统的操作,InternetOpenUrlA,InternetOpenA函数用于打开一个网址,CreateMutexA,OpenMutexA用于创建和打开互斥锁。

我们使用IDA分析程序的main函数

这个main()函数是用来创建一个服务列表,名字是MalService,主程序是sub_401040(),通过StartServiceCtrlDispatcherA来执行这样的一个函数,我们跟进服务主程序去看看

理清函数功能,首先是打开互斥锁HGL345,如果打开成功就创建这样的互斥锁,如果不成功就退出程序,是保证程序只有一个程序运行

然后打开服务管理器,获取当前进程,找到当前进程的名字和文件目录Filename,创建基于这个随机获取到的文件目录来创建自己的服务,参数解释如下

...